工場セキュリティの進化

以前の工場セキュリティといえば、おもに物理的な対策や事故、災害のことを指していた。災害時の非常電源、フェールセーフシステム、建屋の耐震性、防火性能、あるいは建物の入り口、外周の防御、人やモノの出入りの管理、防犯カメラの防爆性能や耐候性能の話などだ。

しかし、2010年、スタックスネットというマルウェアがイランの核施設に障害を引き起こすサイバー攻撃が明るみにでた。2012年のロンドンオリンピックでは、オリンピック委員会のサーバーや都市インフラへのサイバー攻撃が確認(大きな被害はゼロだった)され話題になった。その前後でも、水道システムや発電所、交通システムでのシステム障害やウイルス被害は散発的に発生していたが、スタックスネット事件によって、重要インフラセキュリティ、制御システムなどITシステム以外のサイバー攻撃、サイバーセキュリティ対策が取り組むべき課題として周知された。

インターネットの普及やクラウドコンピューティングの拡大によって、工場やインフラシステムとITシステムがつながるようになった。制御システムもHMI(Human Machine Interface)部分がクラウドシステムやクラウド上のアプリケーションとつながるようになったことも大きい。結果として、それらシステムのサイバーセキュリティ対策が必要になった。

このようにして、PCやスマートフォン以外の機器やデバイス、システム、あるいは家電や街角の監視カメラや自動販売機などあらゆるものがインターネットにつながった。PC・スマートフォンは、人々の行動や活動を反映するセンサーとなり、IoT、IIoTと呼ばれる機器・デバイスは社会や経済活動、自然現象のセンサーとなった。

リアル世界のさまざまな情報が電子データとしてサンプリング可能となり、デジタルツイン、またはサイバーフィジカルシステムという言葉が生まれた。

物理セキュリティからサイバーセキュリティへ

産業機器やスマート工場が、サイバーフィジカルシステムの一部を構成する要素となると、それらシステムに保存されたデータが、さらに現実世界に影響を与えるという循環が生まれる。つまり、IoT機器や産業制御システムのセキュリティインシデントは、システム内部や工場内の業務だけでなく、現実の社会にも影響を与えることになる。

サイバーセキュリティの考え方も、従来のPCやWebサイトを守れという枠組みでは収まらなくなっている。

わかりやすい例でいえば、サイバー攻撃で工場内のロボットが誤作動し、センサーがエラー情報を送信するようになれば、工場ラインは停止せざるを得ない。末端のラインで小さい部品を作っているだけであっても、高度に連携して管理されたサプライチェーンの中では、上流工程全体を止めるのに十分だ。

ランサムウェア攻撃では、製造ラインに関係のないオフィスのPCが止まっただけでも、在庫管理システムや受発注システムに影響がでれば同じことが起こる。

サイバーフィジカルシステムのセキュリティ課題

PCやスマートフォン以外のサイバーセキュリティについては、政府も業界も取り組みを続けている。NISCは重要インフラにかかるガイドラインや「重要インフラのサイバーセキュリティに係る安全基準等策定指針」を作成・公表している。JPCERT/CCは、IEC 62443に準拠した「制御システムセキュリティガイドライン」を作成し、改訂を続けている。

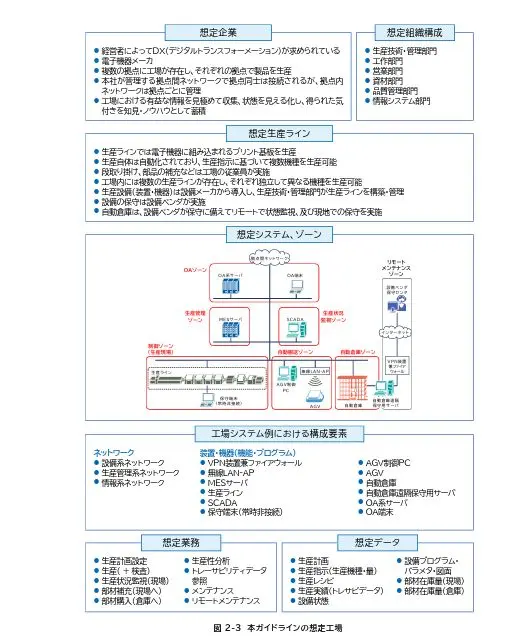

経済産業省は「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン」を公開している。

それぞれ、領域や業界が重複する部分もあり、コンセプトや考え方、対策方法に共通する部分がある。そのため、違いが分かりにくくなっている。

NISCの「安全基準等策定指針」は、NISCが直接管轄する重要インフラ事業者とその関連機関、省庁、取引先などを対象にしたサイバーセキュリティをメインとした安全確保のフレームワークをまとめている文書だ。この資料では重要インフラ事業として、発電や交通、船舶など15の領域を定義している。

JPCERT/CCの「制御システムセキュリティガイドライン」は、主に工場ラインを構成するシステム、産業ロボットとその制御を行うCNCやPLC、工作機械に対する、国際規格であるIEC 62443シリーズをベースとしたシステムのセキュリティ要件と機器のセキュリティ要件などを解説している。関連するセキュリティ対策の考え方も述べている。

最後の「工場システム~ガイドライン」は、スマート工場や高度にIT化された製造ライン、産業制御システムに対するセキュリティ基準やアプローチの他、安全確保、生産継続、品質、コストといった評価基準も踏まえた文書となっている。付属資料として、いくつかのスマート工場のシステム構成を分類調査した、ケーススタディ(事例集)をベースにしたリスク分析、セキュリティ体制やシステム構成をIPAがまとめた「スマート工場のセキュリティリスク分析調査 調査報告書」を始めとする関連文書も用意されている。

IoT機器と産業制御システムのセキュリティ対策

IoT機器や産業制御システムは、ITシステムとは特性が異なる。セキュリティ対策で共通する部分はあるのだが、以下のような点をPCやサーバーなどとの違いとして挙げることができる。

- インフラシステム、産業機器の耐用年数は長く10年以上稼働するものもある

- コンピュータとしてのリソース(メモリやストレージ、通信)が限られている

- PCやスマートフォンのようなセキュリティアップデートに対応しにくい

- 機器の設置場所が広く面展開されている(1台ごとの個別管理が困難)

- 攻撃や侵入の検知が難しい

- サイバー攻撃やシステムダウンのインパクトが大きい

加えて近年のサプライチェーン攻撃、ランサムウェア攻撃は製造業やインフラ事業者も見境なく標的としている。しかも、不安定な国際情勢からサイバーテロの脅威レベルも上がっている。

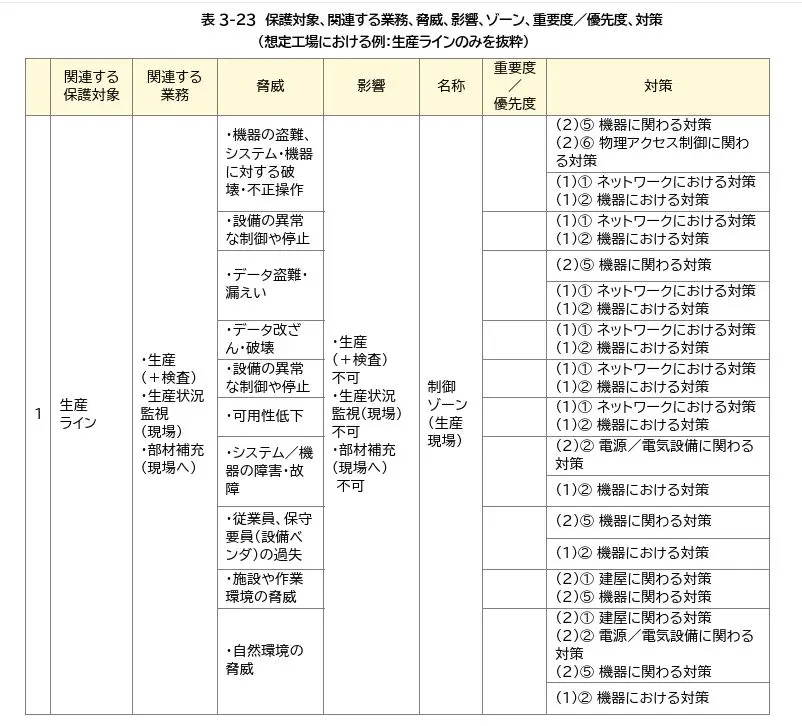

前出のガイドラインは、産業システム特有の問題も踏まえた脅威の低減やアドバイスも含まれている。たとえば、「工場システムにおける〜ガイドライン」では、全体を3つのステップで考えるアプローチを採用している。

ステップ1では、ISMS(情報セキュリティ管理システム)標準にも準じた内容となる。組織体制やセキュリティポリシーに関する指標やリスクアセスメントについて解説している。ここでどんな体制でなにを守るかの枠組みを決めることを第一としている。続くステップ2では、具体的な対応策を考える。ステップ3では対策を改善しながら継続的に実施するためのガイドとなっている。

ステップ2では、無線LAN環境(Wi-Fi)でも接続機器がIoTカメラだったり、ロボットだったりする。産業用のセンサーネットワークや業務用無線や特殊なプロトコルも考慮する必要がある。サーバーもMESサーバーなどラインに直結したもの、自動倉庫やAGV(無人搬送車)でのネットワークや機器の対策を考える。

ここでは、機器やインシデントごとに想定されるリスクや被害についても一覧表で整理されている。火災や災害、その他物理面での障害やトラブルについての解説もある。

ステップ3では、いわゆるPDCAによって運用に問題があったり、状況の変化、技術革新などがあったりすれば、適宜改善、改革を進めるためのポイントが解説される。サプライチェーン全体での対策や考え方もここで説明されている。

サイバー攻撃の早期発見(予兆を含む)については、OODA(観察・方向づけ・意思決定・行動:Observe-Orient-Decide-Act)プロセスの導入を推奨している。工場でのインシデントやトラブルは、すべてがサイバー攻撃とは限らない。発生した事象がなんなのかは、日々の監視による平時の状態を把握していないと、正しい判断ができない。

産業機器のセキュリティは、人やITシステムだけでなく、産業ロボットや自動倉庫、センサーネットワークなども管理対象となる。カバーしなければならない範囲や対象が広がる分、難しくなるが業界や行政が用意している文書をたよりにセキュリティ対策を実践していってほしい。